—

Giorgio Borelli

Lo UAC (User Account Control) o noto in italiano come "Controllo Account Utente" è uno strumento di protezione inserito nei più recenti sistemi operativi Windows, tra cui ovviamente anche nella versione 10. Lo UAC è un controllo attivo sulle modifiche significative all'interno del computer fatte da parte di utenti e programmi, questo al fine di evitare che programmi e/o utenti indesiderati apportino modifiche o eseguano delle operazioni indesiderate su importanti cartelle e funzionalità del sistema col fine di fare danno. Ogni qual volta si tenterà di fare una modifica importante, Window UAC avviserà l'utente con una finestra di notifica di quel che sta accadendo, se si acconsente verrà eseguita diversamente no, una sorta di sentinella che avvisa ogni qual volta nel sistema sta accadendo qualcosa d'importante che richieda l'attenzione e la verifica da parte dell'utente umano.

Lo UAC è importante per la sicurezza del proprio PC, e sebbene il suo livello di guardia può essere abbassato o alzato, talvolta può risultare invadente e stressante con le sue continue notifiche, in alcuni casi addirittura limitante poiché nega l'accesso o l'esecuzione di alcune operazioni a programmi legittimi che stanno magari girando in background; inoltre lo UAC rimane attivo anche se si è loggati come utenti amministratori, nasce così talvolta l'esigenza di disabilitare lo UAC quando ci limita nell'uso del PC, vedremo come disattivarlo in Windows 10, ma la procedura è pressoché identica anche per versioni meno recenti del sistema operativo di casa Microsoft.

Prosegue...

—

Giorgio Borelli

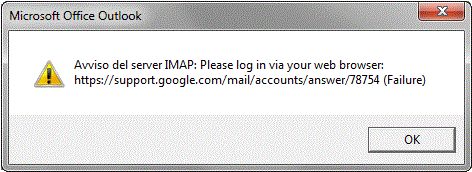

Se anche tu ti sei ritrovato con il tuo Outlook che ti mostra questa fastidiosissima finestrella di errore che recita 'avviso del server imap please login via your web browser' ogni qual volta tenti di accedere al tuo account di posta (gmail), allora faresti bene a leggere questo post per risolvere.

Se anche tu ti sei ritrovato con il tuo Outlook che ti mostra questa fastidiosissima finestrella di errore che recita 'avviso del server imap please login via your web browser' ogni qual volta tenti di accedere al tuo account di posta (gmail), allora faresti bene a leggere questo post per risolvere.

Innanzitutto è d'obbligo una piccola premessa, al contrario del protocollo POP3 che scarica tutta la posta sul dispositivo che la sta leggendo il protocollo IMAP accede al tuo account di posta direttamente sul server, questo significa che da qualunque dispositivo stia gestendo la posta lo farai direttamente sul server ed ogni tua eventuale azione (ad es. rimozione di un messaggio) avvenendo sul server si ripercuoterà automaticamente su qualunque altro dispositivo tu usi per accedervi.

Premesso questo, il messaggio 'avviso del server imap please login via your web browser' che normalmente compare utilizzando un client di posta come Outlook, ti sta semplicemente dicendo che prima di accedere tramite il protocollo IMAP al tuo server di posta devi effettuarne il login, quindi è solo un problema di mancato o negato riconoscimento; ecco anche perché Outlook continua a chiedervi ininterrottamente i dati per il login. Adesso è più chiaro, no? E questo accade quasi sempre con un account di posta gmail, è vero anche questo, giusto? Quindi se siete proprio in questa situazione, andiamo allora a vedere come risolverla.

Prosegue...

—

Giorgio Borelli

L'estrema importanza della sicurezza informatica e della tutela dei propri dati emerge in tutta la sua drammatica verità solo quando il guaio è già successo, un virus, un furto di dati, un malware ha attaccato e compromesso irrimediabilmente il nostro computer e così in un'istante ci si rende conto che il lavoro di anni e o i ricordi di una vita come: progetti, archivi, documenti, foto e tanto altro sono perduti inesorabilmente, per non parlare poi del tempo perso e della spesa necessaria per ripristinare tutto e rimettersi a lavoro.

L'estrema importanza della sicurezza informatica e della tutela dei propri dati emerge in tutta la sua drammatica verità solo quando il guaio è già successo, un virus, un furto di dati, un malware ha attaccato e compromesso irrimediabilmente il nostro computer e così in un'istante ci si rende conto che il lavoro di anni e o i ricordi di una vita come: progetti, archivi, documenti, foto e tanto altro sono perduti inesorabilmente, per non parlare poi del tempo perso e della spesa necessaria per ripristinare tutto e rimettersi a lavoro.

Solo dopo ci si ravvede facendo un mea culpa, e si corre finalmente ad installare un'antivirus (spesso gratuito) pensando che questo basti per essere protetti; ma sarà davvero così? Il solo Antivirus è in grado di prevenire gli attacchi di ogni sorta di malware che ogni giorno si modificano per sfuggire alle scansioni di sistema, e cosa dire poi degli attacchi informatici veri e propri, dei furti dei dati o peggio ancora dei dati di login del nostro conto online prelevati con tecniche subdole come quella del phishing, ad oggi basta navigare un solo sito contenente dello script malevole per compromettere l'intera sicurezza del tuo sistema informatico.

Oggi, in un mondo sempre più connesso e con servizi sempre più web oriented, non ci si può più permettere di sottovalutare l'aspetto sicurezza dei propri sistemi informatici, sia che tu sia un semplice privato, un professionista o meglio ancora un'azienda strutturata; e la scelta deve necessariamente ricadere su un Antivirus professionale, robusto ed affidabile, e proprio per questo voglio parlarti di Bitdefender Internet Security 2018 un'antivirus moderno e completo, che mi ha colpito in particolar modo per il suo approccio preventivo alle possibili falle di sicurezza, ma di questo parleremo dopo, posso dirti però fin da subito che in grado di soddisfare l'esigenze di tutti, dal singolo privato che abbia un PC o un MAC fino alle grosse intranet per aziende con sistemi distribuiti, ma andiamo a scoprire passo passo le funzionalità di questa nuova versione di Bitdefender uno tra gli antivirus più diffusi ed amati.

Prosegue...

—

Giorgio Borelli

Fare il backup dei dati è un operazione fondamentale sia per l’utente privato che per le aziende, ci consente di avere una copia sempre fresca e disponibile dei nostri dati in caso di rottura dell’hardware, che ahimè, avviene molto più frequentemente di quanto si pensi.

Fare il backup dei dati è un operazione fondamentale sia per l’utente privato che per le aziende, ci consente di avere una copia sempre fresca e disponibile dei nostri dati in caso di rottura dell’hardware, che ahimè, avviene molto più frequentemente di quanto si pensi.

Vi segnaliamo a tal proposito un software di backup italiano per proteggere i vostri dati: Iperius Backup. Prosegue...

—

Giorgio Borelli

Da poco si è diffusa la notizia che ignoti Hacker abbiano violato gli account di posta elettronica di svariati parlamentari del movimento 5 stelle, il comunicato è avvenuto tramite il noto portale di video sharing YouTube, gli Hacker hanno diffuso un video nel quale oltre a scorrere i volti noti dei parlamentari del M5S vengono rilanciate le loro richieste.

Da poco si è diffusa la notizia che ignoti Hacker abbiano violato gli account di posta elettronica di svariati parlamentari del movimento 5 stelle, il comunicato è avvenuto tramite il noto portale di video sharing YouTube, gli Hacker hanno diffuso un video nel quale oltre a scorrere i volti noti dei parlamentari del M5S vengono rilanciate le loro richieste.

I pirati informatici si presentano come "Gli Hacker del Partito Democratico", ed affermano di possedere copia delle e-mail di diversi membri del movimento 5 stelle, affranti e delusi da quanto letto chiedono la resa dei conti poichè imputano al movimento di Beppe Grillo di millantare trasparenza ma di fatto anche loro si stanno arricchendo con la politica.

Il ricatto è semplice e chiaro, Gli Hacker anonimi del PD chiedono la pubblicazione immediata: Prosegue...

—

Giorgio Borelli

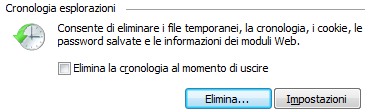

Quando navighiamo su internet, lasciamo tracce del nostro passaggio dai siti che abbiamo visitato. Diversi tipi di file vengono scaricati sul nostro pc dal browser, piccoli file di testo chiamati cookies (biscotti), immagini e talvolta anche qualche malware, inoltre il browser conserva la cronologia di navigazione, password ed informazioni varie utilizzate nei moduli web.

Quando navighiamo su internet, lasciamo tracce del nostro passaggio dai siti che abbiamo visitato. Diversi tipi di file vengono scaricati sul nostro pc dal browser, piccoli file di testo chiamati cookies (biscotti), immagini e talvolta anche qualche malware, inoltre il browser conserva la cronologia di navigazione, password ed informazioni varie utilizzate nei moduli web.

I motivi per cui vengono scaricati e salvati questi file (quasi sempre in cartelle temporanee di navigazione) sono diversi, ma quasi tutti sono dettati dalla natura stateless del web, ovvero internet è senza stato, senza memoria se preferite, le pagine web non hanno modo di ricordare cosa noi abbiamo cliccato e fatto su di essa, ogni nuova pagina che visitiamo non tiene traccia delle azioni precedenti anche se siamo sempre sullo stesso sito; i cookies ad esempio vengono usati dai siti web per ricordare le informazioni di utente navigatore come username, e-mail id di sessione ecc... ad ogni nuova richiesta di pagina su un sito viene prelevato anche il cookie corrispondente in modo da leggere queste informazioni e far credere all'utente che il sito sà già chi siamo e che interagisce più facilmente con esso. Ancora le immagini vengono usate per evitare lo spreco di banda, essendo i file immagini più pesanti del testo queste vengono conservate sul computer del navigatore (il client) in modo che siano già pronte per essere visualizzate quando si carica il sito che le ha rilasciate, risparmiando così tempo banda e velocità di caricamento della pagina. Sono anche altre le motivazioni e gli esempi che potrei illustrarvi sul perchè venga salvata la cronologia dell'esplorazione, ma non desidero trattare questo tema, bensì sottolineare il fatto che molti utenti non sanno che la loro navigazione è tracciata e che sono potenzialmente soggetti ad attacchi informatici e lesioni della privacy poichè sul loro computer risiedono informazioni importanti delle loro abitudini e dati di navigazione, che ahimè vengono talvolta usati da cattivi intenzionati per recare danno all'ignara vittima.

Come fare allora per cancellare la cronologia di esplorazione sui vari browser? Evitando così di lasciare informazioni importanti per la sicurezza dei nostri dati e della nostra Privacy.

Prosegue...

—

Giorgio Borelli

Torniamo a parlare di Sicurezza Informatica, protezione della Privacy e furto di dati sensibili, spiegando una semplicissima tecnica usata dai cracker per carpire e rubare le nostre informazioni, ovvero tramite l'esplorazione della cartella dei file temporanei di Windows.

Torniamo a parlare di Sicurezza Informatica, protezione della Privacy e furto di dati sensibili, spiegando una semplicissima tecnica usata dai cracker per carpire e rubare le nostre informazioni, ovvero tramite l'esplorazione della cartella dei file temporanei di Windows.

Bisogna sapere che molti programmi applicativi mentre lavorano, creano dei file temporanei, questi sono soltanto dei file di appoggio, e servono al programma per completare le funzioni da svolgere, tali file sebbene secondari, vengono salvati in una cartella temporanea di Windows, e non vengono cancellati al termine dell'operazione svolta. La cartella dei file temporanei è visibile da un qualsiasi utente con permessi di amministratore, ed i file al suo interno sono liberamente leggibili; immaginate quante informazioni possono essere reperite ispezionando detti file, Word stesso fà un ampio uso di file temporanei, cosa succederebbe se qualche maleintenzionato aprisse proprio il file temporaneo di Word dove avevate annotato le vostre coordinate bancarie o i risultati delle vostre analisi, e questo e solo un esempio, i casi possono essere molteplici.

Inoltre desidero sottolineare la semplicità con cui è possibile violare la nostra privacy con l'esplorazione della cartella dei file temporanei, non stiamo parlando di chissà quale attacco informatico o virus diabolico, basta un semplice accesso al nostro PC da parte di un utente indesiderato per poter sbirciare tranquillamente tra i nostri file temporanei.

Come evitare tutto questo? Basta crittografare la cartella dei file temporanei per renderla sicura, scopriamo come fare.

Prosegue...

—

Giorgio Borelli

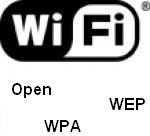

La magia del Wireless non sempre è accompagnata da un'adeguata protezione, è facile trovare una rete WiFi aperta al quale potersi connettere, e come minimo navigare un pò a scrocco dell'ignaro padrone del segnale, ma fin qui nulla di particolarmente grave, le cose si complicano quando qualche male intenzionato entrando nella nostra rete WiFi intercetta il nostro flusso dati o entra in qualche cartella o disco condiviso carpendo le nostre informazioni, inutile aggiungere che a seconda dell'importanza dei dati rubati il danno potrebbe essere immenso.

Via via che il Wireless Fidelity (WiFi) si diffondeva, l'esigenza di sicurezza cresceva sempre più, si sono così messi appunto dei sistemi di autenticazione e di crittografia appositi per le reti Wireless, oggi la maggior parte dei router e adattatori wireless per pc supportano i più diffusi sistemi di autenticazione wireless, ed il fatto di trovare ancora miriade di reti wifi private aperte, è soltanto dovuto alla mancata conoscenza di questi sistemi di sicurezza, chiudere una rete Wireless evitando di renderla accessibile a tutti e con essa anche i nostri dati, è un'operazione piuttosto banale, basta conoscere quali sono i metodi di autenticazione wireless e come essi implementino la crittografia, scegliendo così quello che rappresenta il miglior compromesso tra sicurezza e velocità di connessione per il nostro sistema.

Prosegue...

—

Giorgio Borelli

Con la sempre maggiore diffusione del formato elettronico, l'importanza delle informazioni conservate nei nostri computer risulta cruciale per la nostra vita, password, codici di carte di credito, documenti, bilanci, contatti di lavoro e molto altro ancora, possiamo dire che parliamo di dati sensibili.

Con la sempre maggiore diffusione del formato elettronico, l'importanza delle informazioni conservate nei nostri computer risulta cruciale per la nostra vita, password, codici di carte di credito, documenti, bilanci, contatti di lavoro e molto altro ancora, possiamo dire che parliamo di dati sensibili.

Preservare e proteggere queste informazioni, assieme alla propria privacy è uno degli aspetti prioritari che ogni privato, azienda o professionista deve tenere in considerazione al giorno d'oggi dove tutto e condiviso. Il furto di dati sensibili, purtroppo è una realtà che affligge milioni di vittime ogni giorno, con truffe colossali, tanto per citarne una ricordiamo il Phishing, la subdola tecnica che mira a rubare spesso il numero di conto corrente reindirizzando gli utenti a siti trappola tramite l'invio di email fasulle. Fortunatamente difendersi dal Phishing, non è poi così difficile, nostro malgrado però le tecniche per sottrarre dati non si fermano al solo invio di email false, e peggio ancora non provengono esclusivamente dal mondo d'Internet, spesso la minaccia si cela proprio dietro le nostre mura, soprattutto in ambito aziendale infatti non è raro trovare casi di furto di dati ad opera di dipendenti frustrati o colleghi invidiosi.

La facilità con cui è possibile condividere e trasportare dati, consente a chiunque di prelevare informazioni riservate dai nostri pc, basta inserire una pen drive in una porta USB, ed in pochi secondi copiare centinaia di Mb di dati, che comodamente usciranno fuori dalla nostra azienda e dal nostro controllo, i danni che ci possono essere recati con delle nostre informazioni vitali in mano di qualche male intenzionato sono inimagginabili.

Come fare allora per evitare che un dipendente senza scrupoli, o un "non addetto ai lavori", possa copiare tramite pen drive (o altro device) i nostri dati? Una possibile soluzione è quella di bloccare le porte USB a chi non è autorizzato, andiamo a scoprire come fare.

Prosegue...

e578d14b-5080-426b-b9a7-660b00b59b02|2|4.5|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: Sicurezza Informatica

Tags:

—

Giorgio Borelli

Per motivi di privacy e soprattutto di sicurezza spesso è necessario fare in modo che un PC collegato ad internet possa navigare solo su alcuni siti web se non addirittura su un solo sito web. Pensiamo al caso dei più piccoli, i rischi che i bambini corrono ogni giorno su internet sono molteplici, possono finire su siti pornografici, essere contatti da gente poco attendibile nelle varie chat e siti di social network, visionare e scaricare materiale dannoso per il computer e per loro stessi.

Per motivi di privacy e soprattutto di sicurezza spesso è necessario fare in modo che un PC collegato ad internet possa navigare solo su alcuni siti web se non addirittura su un solo sito web. Pensiamo al caso dei più piccoli, i rischi che i bambini corrono ogni giorno su internet sono molteplici, possono finire su siti pornografici, essere contatti da gente poco attendibile nelle varie chat e siti di social network, visionare e scaricare materiale dannoso per il computer e per loro stessi.

I genitori questo lo sanno bene, e richiedono sempre con più forza un metodo sicuro per filtrare e sorvegliare la navigazione dei propri figli. Diversi sono i software ed i filtri impostabili anche direttamente sui browser per limitare l'accesso al web. Purtroppo però tali filtri e restrizioni si basano sul contenuto di un sito o su black list specificate appositamente, sebbene rappresentino comunque un primo freno, non fanno abbastanza, poichè i filtri basati sui contenuti non sono infallibili e facilmente aggirabili, le black list poco si addicono ad arginare la moltitudine di siti di ogni genere presenti sul web.

Come fare allora per permettere di navigare un numero limitato di siti sicuri ai nostri figli? Possiamo nuovamente sfruttare i server proxy visti nellarticolo precedente "Come navigare in modo anonimo senza lasciare tracce". Vediamo come mettere appunto questo hack con i server proxy per la navigazione di un solo sito web.

Prosegue...