—

Giorgio Borelli

Torniamo a parlare di Sicurezza Informatica, protezione della Privacy e furto di dati sensibili, spiegando una semplicissima tecnica usata dai cracker per carpire e rubare le nostre informazioni, ovvero tramite l'esplorazione della cartella dei file temporanei di Windows.

Torniamo a parlare di Sicurezza Informatica, protezione della Privacy e furto di dati sensibili, spiegando una semplicissima tecnica usata dai cracker per carpire e rubare le nostre informazioni, ovvero tramite l'esplorazione della cartella dei file temporanei di Windows.

Bisogna sapere che molti programmi applicativi mentre lavorano, creano dei file temporanei, questi sono soltanto dei file di appoggio, e servono al programma per completare le funzioni da svolgere, tali file sebbene secondari, vengono salvati in una cartella temporanea di Windows, e non vengono cancellati al termine dell'operazione svolta. La cartella dei file temporanei è visibile da un qualsiasi utente con permessi di amministratore, ed i file al suo interno sono liberamente leggibili; immaginate quante informazioni possono essere reperite ispezionando detti file, Word stesso fà un ampio uso di file temporanei, cosa succederebbe se qualche maleintenzionato aprisse proprio il file temporaneo di Word dove avevate annotato le vostre coordinate bancarie o i risultati delle vostre analisi, e questo e solo un esempio, i casi possono essere molteplici.

Inoltre desidero sottolineare la semplicità con cui è possibile violare la nostra privacy con l'esplorazione della cartella dei file temporanei, non stiamo parlando di chissà quale attacco informatico o virus diabolico, basta un semplice accesso al nostro PC da parte di un utente indesiderato per poter sbirciare tranquillamente tra i nostri file temporanei.

Come evitare tutto questo? Basta crittografare la cartella dei file temporanei per renderla sicura, scopriamo come fare.

Prosegue...

—

Giorgio Borelli

Microsoft Visual FoxPro è un linguaggio di programmazione misto, sia procedurale che orientato agli oggetti. Oggi non è più molto usato, preferito a linguaggi più potenti ed evoluti, quali il C++, C# o Java; ed anche la sua diffusione è modesta, tanto che Microsoft ha deciso di sospenderne il rilascio (la sua ultima versione è la 9.0 che risale addirittura al 2004), inoltre dal 2010 persino l'assistenza Microsoft sul prodotto FoxPro sarà interrotta, il tutto ricadrà così sulle community che ancora supportano e portano avanti questo linguaggio ed i progetti realizzati con esso.

Microsoft Visual FoxPro è un linguaggio di programmazione misto, sia procedurale che orientato agli oggetti. Oggi non è più molto usato, preferito a linguaggi più potenti ed evoluti, quali il C++, C# o Java; ed anche la sua diffusione è modesta, tanto che Microsoft ha deciso di sospenderne il rilascio (la sua ultima versione è la 9.0 che risale addirittura al 2004), inoltre dal 2010 persino l'assistenza Microsoft sul prodotto FoxPro sarà interrotta, il tutto ricadrà così sulle community che ancora supportano e portano avanti questo linguaggio ed i progetti realizzati con esso.

Sebbene le prospettive future per Microsoft Visual FoxPro non siano delle più rosee, molti sono i programmi per Windows realizzati con questo linguaggio, e dalle community di fedelissimi vengono tutt'ora rilasciati nuovi progetti. Pertanto vogliamo dare un piccolo contributo a Visual FoxPro spiegando come risolvere l'errore "cannot locate microsoft visual foxpro support library", che può manifestarsi al lancio dell'eseguibile di un programma realizzato con Visual FoxPro.

Prosegue...

bdf14bfd-26e2-43b7-9756-bc901a754715|3|3.7|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: fix | Microsoft

Tags: Microsoft

—

Giorgio Borelli

Uno dei problemi che da sempre affligge l'informatica è l'ottimizzazione dello spazio per la memorirazzione dei dati, pensate ai primi personal computer che possedevano hard disk di pochi mega byte (quando ce l'avevano), e si andava avanti a via di floppy ed ottimizzazione dello spazio, allora si stava attenti anche al singolo byte.

Uno dei problemi che da sempre affligge l'informatica è l'ottimizzazione dello spazio per la memorirazzione dei dati, pensate ai primi personal computer che possedevano hard disk di pochi mega byte (quando ce l'avevano), e si andava avanti a via di floppy ed ottimizzazione dello spazio, allora si stava attenti anche al singolo byte.

Oggi le cose sono decisamente cambiate e sia la potenza di calcolo che la capacità di archiviazione dati hanno raggiunto livelli impensabili sino ad un decennio or sono. Sebbene lo spazio a nostra disposizione sia aumentato in maniera esponenziale, e certamente non stiamo più li a preoccuparci se dei file obsoleti continuano a sostare sul nostro PC occupando centinaia e centinaia di preziosi Mbyte, la necessità di ridurre il peso occupato dai file è sempre presente, e non rappresenta una mera ed esclusiva questione di spazio, i vantaggi di un file più leggero sono molteplici, mi riferisco in particolare ai file multimediali, notoriamente pesanti. Riuscire a ridurre la dimensione dei file immagini, audio e video con una perdita accettabile dell'informazione che esso possiede, rappresenta un buon compromesso che comporta una riduzione dello spazio occupato, del tempo impiegato per il trasferimento ed elaborazione, della facilità di gestione; insomma tutta quella serie di vantaggi strettamente legate ad un alleggerimento delle dimensioni del file.

Uno dei primi e tutt'oggi più diffusi standard per la compressione dei file multimediali è lo standard JPEG, tutti lo conosciamo, tutti lo usiamo, ma pochi danno merito a questo fantastico metodo di compressione, che ci consente di ridurre notevolmente le dimensioni dei file multimediali ed usarli con disinvoltura, andiamo a conoscerlo più da vicino.

Prosegue...

c2dcfbb0-f0a5-4f0a-a6b0-098def8ad5ca|2|3.0|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: Grafica

Tags: jpeg

—

Giorgio Borelli

Il protocollo HTTP consente la navigabilità in internet, quando il browser (il client) chiede di visualizzare una pagina ad un dato indirizzo, il web server risponde inviandogliela, questo meccanismo però è senza stato, ovvero tra la richiesta di una pagina web e le successive non vi è alcuna relazione o dipendenza, il server scarica la pagina sul client e libera tutte le risorse non tenendo alcuna informazione su di essa, si dice che il protocollo http è stateless.

Il protocollo HTTP consente la navigabilità in internet, quando il browser (il client) chiede di visualizzare una pagina ad un dato indirizzo, il web server risponde inviandogliela, questo meccanismo però è senza stato, ovvero tra la richiesta di una pagina web e le successive non vi è alcuna relazione o dipendenza, il server scarica la pagina sul client e libera tutte le risorse non tenendo alcuna informazione su di essa, si dice che il protocollo http è stateless.

Sin quando si tratta di visualizzare delle semplici pagine html contenenti soltanto foto e testo questo meccanismo và più che bene, anzi è particolarmente performante poichè non impegna la banda e le risorse del server, ma col crescere d'internet un sito web è diventato una vera applicazione web, dove mantenere le informazioni tra una richiesta e l'altra è un'esigenza fondamentale per implementare funzionalità più avanzate, ecco allora che il protocollo http con la sua natura stateless mostra tutta la sua limitazione.

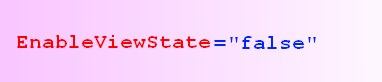

Nell'evoluzione dei linguaggi orientati al web si sono trovate ed adottate diverse soluzioni per sopperire alla mancanza di stato di http, ed anche ASP.NET ovviamente implementa tutta una serie di meccanismi per la "Gestione dello Stato", troviamo: i campi hidden, i cookies, il ViewState, le Session, l'Application; tutti con i propri pregi e difetti, o meglio con le proprie caratteristiche per essere usati adeguatamente a seconda del contesto. Tra questi meccanismi di Gestione dello Stato, un'importanza particolare è rivestita dal ViewState, abilitato di default sui controlli e sulle pagine aspx, tramite esso è possibile recuperare lo stato di un controllo tra un post back e l'altro. Non sempre però il ViewState è utile, ci sono casi in cui non serve, e disabilitarlo allegerisce la pagina di un sovraccarico inutile, allora, quando e come disabilitare il ViewState?

Prosegue...

5a799388-d6f5-485e-90af-23eb9e01ecbd|1|4.0|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: ASP.NET

Tags: HTTP

—

Giorgio Borelli

E dopo non poca fatica, eccoci giunti ai fatidici primi 100 post d'Informaticando.NET, per festeggiare questo mini-traguardo, ho deciso di dedicare al centesimo articolo un'argomento un pò OT (off topic) dai soliti temi trattati, desidero infatti parlarvi di tre libri che ho letto riguardante il mondo degli hacker, a mio avviso dei bellissimi bestseller.

E dopo non poca fatica, eccoci giunti ai fatidici primi 100 post d'Informaticando.NET, per festeggiare questo mini-traguardo, ho deciso di dedicare al centesimo articolo un'argomento un pò OT (off topic) dai soliti temi trattati, desidero infatti parlarvi di tre libri che ho letto riguardante il mondo degli hacker, a mio avviso dei bellissimi bestseller.

Prima però di entrare in questa mia personale recenzione, ci tengo a precisare che il termine Hacker viene erroneamente associato alla figura di un delinquente informatico, capace con la sua abilità col computer e le conoscenze tecnologiche di bucare qualsiasi sistema per rubare soldi e/o informazioni, o ancora come un egocentrico geek capace soltanto di creare virus con il solo scopo di recare danno agli altri.

Purtroppo i mass-media ed il mondo cinematografico ci hanno inculcato questa visione negativa dell'Hacker, nulla di più lontano dalla verità, un Hacker è ben altro, un Hacker è una figura positiva, mossa dalla voglia di conoscenza e curiosità, alla continua ricerca e studio per scoprire cose nuove e metodi utili che possano essere messi anche al servizio degli altri, menti brillanti appassionati di tecnologia e di serrature, alla continua scoperta di cosa ci stà dietro la porta. Precisiamo quindi che un Hacker è una figura positiva mentre il suo opposto, colui che usa le sue conoscenze informatiche per rubare o far danno viene definito Cracker, o ancora nelle community si distingue in White Hacker e Black Hacker. Certo la linea di confine tra essere un Hacker o un Cracker può essere molto sottile, e come in tutte le cose della vita spetta a noi decidere da che parte stare, e che uso farne dei nostri mezzi e delle nostre conoscenze. Tutto questo viene raccontato in tre fantastici libri dedicati agli Hacker, ve desidero descrivervi qui di seguito.

Prosegue...

5c46cb63-a0e4-4374-8bcd-ecbe9c933428|3|4.0|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: Libri

Tags: Hacker

—

Giorgio Borelli

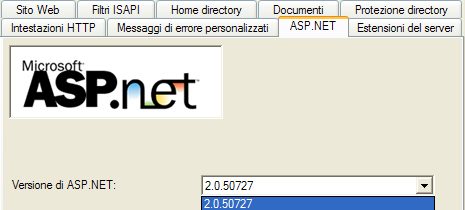

Il Server Web di casa Microsoft, Internet Information Server (IIS) soddisfa le richieste di pagine e risorse da parte dei browser (i client), e per farlo correttamente necessità di essere opportunamente configurato, in particolare per le applicazioni web sviluppate con tecnologia ASP.NET, bisogna selezionare l'opportuna versione del .net framework con cui l'applicativo è stato realizzato, questo però non succede con la versione 3.5 di ASP.NET, andando nel pannello di IIS per la configurazione di ASP.NET, nel menù a tendina non è presente la voce relativa a questa versione del framework, come mai?

Il Server Web di casa Microsoft, Internet Information Server (IIS) soddisfa le richieste di pagine e risorse da parte dei browser (i client), e per farlo correttamente necessità di essere opportunamente configurato, in particolare per le applicazioni web sviluppate con tecnologia ASP.NET, bisogna selezionare l'opportuna versione del .net framework con cui l'applicativo è stato realizzato, questo però non succede con la versione 3.5 di ASP.NET, andando nel pannello di IIS per la configurazione di ASP.NET, nel menù a tendina non è presente la voce relativa a questa versione del framework, come mai?

Andiamo a scoprire perchè in IIS non è possibile impostare la versione 3.5 o la 3.0 del .NET framework e come possiamo fare per usarla nelle nostre applicazioni web.

Prosegue...

—

Giorgio Borelli

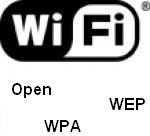

La magia del Wireless non sempre è accompagnata da un'adeguata protezione, è facile trovare una rete WiFi aperta al quale potersi connettere, e come minimo navigare un pò a scrocco dell'ignaro padrone del segnale, ma fin qui nulla di particolarmente grave, le cose si complicano quando qualche male intenzionato entrando nella nostra rete WiFi intercetta il nostro flusso dati o entra in qualche cartella o disco condiviso carpendo le nostre informazioni, inutile aggiungere che a seconda dell'importanza dei dati rubati il danno potrebbe essere immenso.

Via via che il Wireless Fidelity (WiFi) si diffondeva, l'esigenza di sicurezza cresceva sempre più, si sono così messi appunto dei sistemi di autenticazione e di crittografia appositi per le reti Wireless, oggi la maggior parte dei router e adattatori wireless per pc supportano i più diffusi sistemi di autenticazione wireless, ed il fatto di trovare ancora miriade di reti wifi private aperte, è soltanto dovuto alla mancata conoscenza di questi sistemi di sicurezza, chiudere una rete Wireless evitando di renderla accessibile a tutti e con essa anche i nostri dati, è un'operazione piuttosto banale, basta conoscere quali sono i metodi di autenticazione wireless e come essi implementino la crittografia, scegliendo così quello che rappresenta il miglior compromesso tra sicurezza e velocità di connessione per il nostro sistema.

Prosegue...

—

Giorgio Borelli

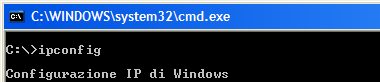

Per conoscere tutte le informazioni della propria configurazione TCP/IP di Windows non c'è strumento più idoneo del comando dos ipconfig.

Per conoscere tutte le informazioni della propria configurazione TCP/IP di Windows non c'è strumento più idoneo del comando dos ipconfig.

Sicuramente dall'aspetto vetusto rispetto alle modernissime interfacce grafiche, ma il vecchio e caro ipconfig, lanciabile da riga di comando, risulta insostituibile quando desideriamo avere tutte le informazioni sulle schede di rete e la loro configurazione presenti sulla nostra macchina Windows.

Tramite il comando ipconfig infatti siamo in grado di conoscere per ogni scheda di rete, l'indirizzo IP assegnato, la subnetmask, il gateway, l'indirizzo MAC, i server DNS, se è abilitato o meno il DHCP ed altro ancora; con le sue numerose opzioni è uno strumento davvero indispensabile per operare sulle reti TCP/IP basate su sistemi Windows.

Prosegue...

422d9678-f851-4ee8-8061-7445115a66d6|1|5.0|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: Reti

Tags: Reti, indirizzo IP

—

Giorgio Borelli

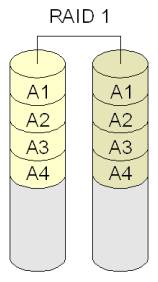

Con l'acronimo RAID (redundant array of inexpensive disks) si suole indicare quella tecnologia che prevede una particolare configurazione di più dischi fissi, costituenti a livello logico una singola unità logica, col fine di distribuire i file su più dischi per aumentare l'affidabilità e la robustezza del sistema, che in caso di guasto consentirebbe un recovery più sicuro evitando così gravose perdite di dati.

Con l'acronimo RAID (redundant array of inexpensive disks) si suole indicare quella tecnologia che prevede una particolare configurazione di più dischi fissi, costituenti a livello logico una singola unità logica, col fine di distribuire i file su più dischi per aumentare l'affidabilità e la robustezza del sistema, che in caso di guasto consentirebbe un recovery più sicuro evitando così gravose perdite di dati.

La tecnologia RAID offre pertanto una maggiore affidabilità a scapito di una piccola diminuzione delle prestazioni, ed essa è configurabile in sei livelli, da 0 a 5, i livelli 0, 1 e 5 sono particolarmente usati per sistemi di database.

La tecnologia RAID può essere implementata sia a livello software che hardware, in quest'ultimo caso bisogna dotare la macchina di un controller RAID per la gestione dei dischi, mentre via software è il sistema operativo o quello di database a gestire il tutto con prestazioni però minori. Ognuno dei sei livelli della tecnologia RAID implementabili comporta una serie di vantaggi e svantaggi, alcuni sono più sicuri, altri più performanti e così via, tutti però tendono a perseguire la tolleranza degli errori e l'affidabilità del sistema.

Andiamo a vedere le tre tecnologie RAID maggiormente usate, ovvero RAID 0, RAID 1 e RAID 5, tutte supportate via software da Windows.

Prosegue...

a127c175-218f-4d37-aafe-c8f06a840546|2|3.5|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: Hardware | Recovery | Windows

Tags:

—

Giorgio Borelli

Chi mastica OOP (Object Oriented Programming - Programmazione orientata agli ogetti) sà bene cosa sia il Polimorfismo, il quale costituisce uno dei tre pilastri fondamentali della OOP, gli altri due sono l'Eredità e l'Incapsulamento.

Chi mastica OOP (Object Oriented Programming - Programmazione orientata agli ogetti) sà bene cosa sia il Polimorfismo, il quale costituisce uno dei tre pilastri fondamentali della OOP, gli altri due sono l'Eredità e l'Incapsulamento.

Per Polimorfismo s'intende la capacità di classi derivate d'implementare lo stesso metodo della classe madre con comportamenti diversi, infatti polimorfico deriva dal greco e letteralmente significa "avere molte forme". I linguaggi procedurali come il Pascal o il C sono "monomorfi", in quanto le loro funzioni implementano un solo tipo o meglio un solo comportamento, con linguaggi OOP quali C#, VB.NET, Java o lo stesso C++ il concetto di polimorfismo (strettamente legato al tipo) assume concettualmente un'importanza fondamentale in quanto consente di approssimare la realta con maggiore efficacia, con il Polimorfismo infatti possiamo mandare agli oggetti (instanze di classi) lo stesso messaggio ed ottenere da essi comportamenti diversi, sul modello della vita reale, in cui termini simili determinano azioni diverse, in base al contesto in cui vengono utilizzati.

L'obiettivo principale del Polimorfismo è quello di aggiungere flessibilità e favorire il riuso del codice (in questi casi non potremmo fare affidamento sul compilatore per scoprire errori di uso dei tipi nella compilazione).

Ma come implementare il Polimorfismo nella programmazione ad oggetti? E cosa sono il late binding e l'early binding? E come sono legati al polimorfismo?

Prosegue...

1e506e88-1622-46d1-9bbc-d1bf17f1ddbf|2|5.0|96d5b379-7e1d-4dac-a6ba-1e50db561b04

Categorie: Programmazione

Tags: OOP